--------------------------------------------------------------------------------------------

Method of Infection

(전염 방법)

When executed, Win32/Conficker.B drops copies of itself in the following locations:

(바이러스를 어느 위치에 떨구냐)

%Program Files%\Movie Maker\<random filename>.dll

%Program Files%\Internet Explorer\<random filename>.dll

%System%\<random filename>.dll

%Documents and Settings%\<username>\Application Data\<random filename>.dll

%Temp%\<random filename>.dll

An example random filename might be "vpsqqhaf.dll":

(예를 들면 파일 이름은 "vpsqqhaf.dll" 일 것이다???)

Note: %System%, %Program Files%, %Documents and Settings% and %Temp% are variable locations.

(위치가 바뀐다 ↑)

The malware determines the locations of these folders by querying the operating system.

(멀웨워 인지 확인하는것은 폴더 트리(하위폴더)의 위치를 보고 시스템 파일인가 봐야한다는듯..)

The default installation location for the System directory for Windows 2000 and NT is C:\Winnt\System32; for 95,98 and ME is C:\Windows\System; for XP and Vista is C:\Windows\System32. A typical location for the Program Files folder would be C:\Program Files.

(설치되는 기본 폴더)

A typical location for the Documents and Settings folder is C:\Documents and Settings. A typical path for the Temp folder is C:\Documents and Settings\<username>\Local Settings\Temp, or C:\WINDOWS\TEMP.

(전형적인 폴더)

Conficker.B drops the file "<random number>.tmp" (technically a SYS file) in the %System% directory. For example, the filename might be "04.tmp" or "06.tmp". After using the file, Conficker deletes it.

(Conficker.B 는 %System% 디렉토리에 파일을 떨구는데 "<random number>.tmp" 을 생성한다. 겉으로 보기엔 템프 파일이지만 속은 시스템 파일 속성을 가진다. 아무튼 생성하고 사용후 지운다)

Win32/Conficker.B also creates a service with the following characteristics, to automatically execute on system start:

(윈도우 서비스프로그램에 등록시키고 실행되도록 만드는것 같은데....시작프로그램도 들어가나?)

Service name: "<random filename>"

Path to executable: %System%\svchost.exe -k netsvcs

(서비스 이름과 실행 경로??)

and adds the following registry entry:

(그리고 레지스트리도 추가시킨다)

HKLM\SYSTEM\CurrentControlSet\Services\<random filename>\Parameters\ServiceDll = "%System%\<random filename>"

It may also use a combination of the following strings as device description of the service:

(이것은 또 디바이스와 관련된 윈도우 서비스와 결합해 쓰일지도 모른다.????#$%&^!@# ㅠㅠ)

Center

Config

Driver

Helper

Image

Installer

Manager

Microsoft

Monitor

Network

Security

Server

Shell

Support

System

Universal

Update

Windows

(같이 결합할 수 있는 윈도우 서비스)

-------------------------------------------------------------------------------------------

Method of Distribution

(분포절차)

Via Removable Drives

(이동식 드라이브를 거처)

Win32/Conficker.B spreads via removable drives and network-mapped drives.

(이동식 드라이브와 네트워크로 뻗어나간다)

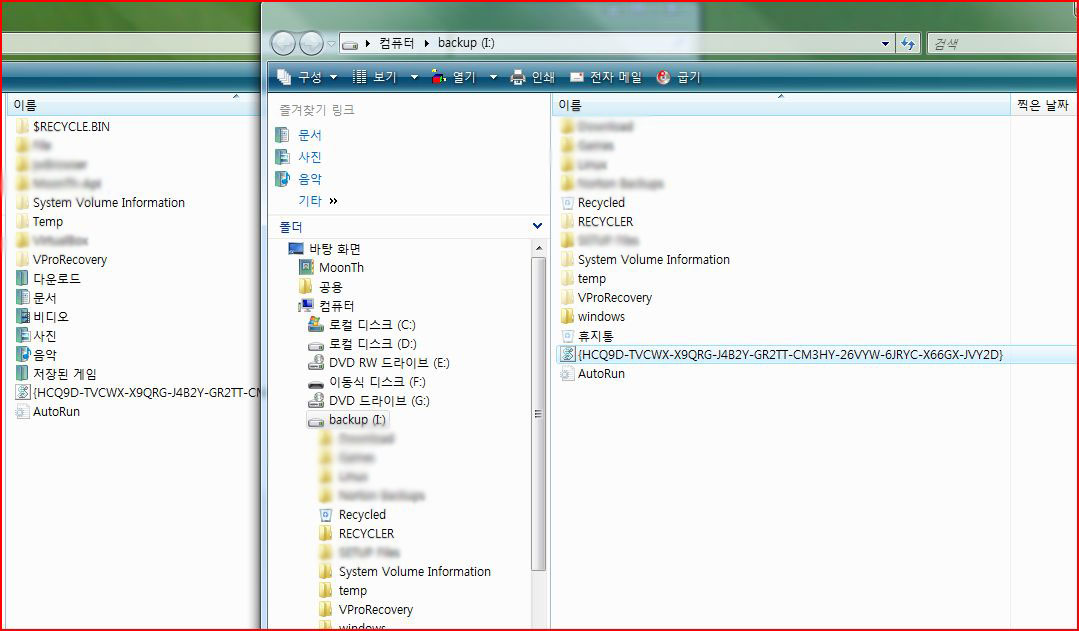

It saves a hidden copy of its executable to "<drive>\RECYCLER\S-%d-%d-%d-%d%d%d-%d%d%d-%d%d%d-%d\<random filename and extension >" in the root directory of the located drive, where %d is a decimal number. For example, the worm may copy itself to "F:\RECYCLER\S-5-3-42-2819952290-8240758988-879315005-3665\jwgkvsq.vmx":

(실행 파일을 숨겨 저장 시킨다. 경로와 파일이름은 랜덤 %d 부분은 십진숫자. 예를들어 웜이 F:\RECYCLER\S-5-3-42-2819952290-8240758988-879315005-3665\jwgkvsq.vmx" 를 복사했다:)

It also creates the file "autorun.inf" which automatically runs the worm executable when the drive is next accessed:

(이놈은 autorun.inf 파일을 만들어 실행되게 한다. 웜은 다음 드라이브 엑세스때 실행 된다??? 뭥미..?)

Via Network Shares

(네트위크 공유 경로)

Win32/Conficker.B also attempts to propagate via Windows file sharing.

(윈도우 공유 파일에서 번식을 시도한다)

It tries to gain access to any available network share (IP\ADMIN$\system32) by attempting to guess the administrator's password. It uses a dictionary attack containing the following strings:

(사용가능한 네트워크를 접근해 공격하는데 관리자 암호를 추측해서 사용한다????? 아놔.. 어려워.. 젠장)

If successful, the worm drops a copy of itself in the shared directory using a variable filename. It then tries to add a scheduled job to run this copy on the newly compromised system:

오늘은 여기까지... 졸립다 ... 자자..

invalid-file

invalid-file